Le origini della guerra ibrida

La guerra, nel corso dei secoli, ha subìto una continua evoluzione, adattandosi ai cambiamenti culturali, ideologici e tecnologici di ogni epoca. Sebbene la guerra convenzionale mantenga la sua importanza, l’emergere della tecnologia cyber ha ridefinito il quadro concettuale e operativo del conflitto, introducendo nuove possibilità strategiche che influenzano non solo il campo di battaglia, ma l’intero contesto bellico, dalla preparazione iniziale alle conseguenze a lungo termine. Questo spostamento digitale consente la diffusione di disinformazione, notizie false e la destabilizzazione pubblica, elementi che insieme costituiscono la base di ciò che oggi è riconosciuto come guerra ibrida.

Questo concetto, seppur poco discusso, è presente praticamente ovunque al giorno d’oggi e ha una grande rilevanza a livello internazionale. Partendo dall’inizio, il concetto di guerra ibrida non è affatto nuovo; può essere visto come una naturale evoluzione della guerra non convenzionale prevalente durante la Guerra Fredda, e oggi si è ampliato fino a includere le operazioni cyber come componente cruciale. Gli Stati Uniti sono stati tra i primi a individuare questo modello e ad adattarlo secondo le loro esigenze. L’approccio statunitense alla guerra ibrida si è sviluppato a partire dalle operazioni di guerra psicologica. George Kennan, nel 1948, coniò il termine “guerra politica”, definendola come l’impiego di tutti i mezzi a disposizione di una nazione, al di sotto della soglia della guerra, per raggiungere i propri obiettivi nazionali, includendo azioni sia palesi che coperte.[1] L’analisi di Lind sulla “Guerra di Quarta Generazione” nel 1989 sottolineò il cambiamento del conflitto, che avrebbe coinvolto l’intera società nemica, la necessità di forze agili e decentralizzate, e l’obiettivo di far collassare il nemico internamente piuttosto che attaccarlo frontalmente.[2] Eventi come gli attacchi cyber contro l’Estonia nel 2007, il conflitto russo-georgiano del 2008 e l’invasione russa dell’Ucraina nel 2014 hanno profondamente modificato la percezione statunitense della minaccia ibrida, spingendo verso lo sviluppo di strategie di contrasto, inclusa l’allocazione di maggiori fondi per gli strumenti diplomatici.

Anche la Cina è considerabile come un attore rilevante per ciò che concerne la guerra ibrida e ha sviluppato una sua teoria in merito, presentata nel libro “Guerra senza limiti” (1999) di Qiao Liang e Wang Xiangsui, due colonnelli dell’esercito. L’analisi della Guerra del Golfo del 1991 ha mostrato come gli Stati Uniti, operando come unica superpotenza, potessero sfruttare appieno il proprio arsenale tecnologico, suscitando allarme in Cina circa l’espansione dell’influenza americana. I due colonnelli cinesi hanno enfatizzato il ruolo cruciale dell’informazione e dei media nei conflitti moderni, come dimostrato dalla gestione statunitense della narrativa durante la Guerra del Golfo. Hanno inoltre identificato il “network space” (oggi cyberspazio) come un nuovo campo di battaglia, dove ogni luogo può potenzialmente trasformarsi in un fronte di guerra.[3]

Infine, la Federazione Russa, erede dell’Unione Sovietica, è ampiamente riconosciuta come uno dei principali attori statali che implementano la guerra ibrida, sebbene questa strategia non sia recente e non abbia avuto origine con la cosiddetta “Dottrina Gerasimov”. Già durante la Guerra Fredda, l’URSS adottava tecniche quali la “dezinformatsiya” e le “misure attive” (del KGB), che includevano disinformazione, controllo dei media stranieri, uso di partiti comunisti stranieri, stazioni radio clandestine, ricatti e influenza politica attraverso élite collaborative.[4] La “Dottrina Gerasimov” (in realtà basata su scritti di Chekinov e Bogdanov e non una dottrina in senso stretto) ha sottolineato la necessità di modernizzare l’esercito russo e di utilizzare forme e mezzi di combattimento asimmetrici.[5] Infatti, la Russia considera lo spazio informativo un terreno di competizione, promuovendo una visione di “sovranità di Internet” che mira al controllo di tutte le risorse digitali sul proprio territorio. La sua strategia di guerra dell’informazione include la manipolazione psicologica di massa per destabilizzare la società e lo Stato.[6]

Queste informazioni testimoniano come la guerra ibrida sia un concetto già sviluppato e messo in pratica da molto tempo e da diverse nazioni, soprattutto le superpotenze mondiali, che dimostrano l’efficacia di questa strategia.

Il funzionamento della Guerra Ibrida e l’importanza del fattore Cyber

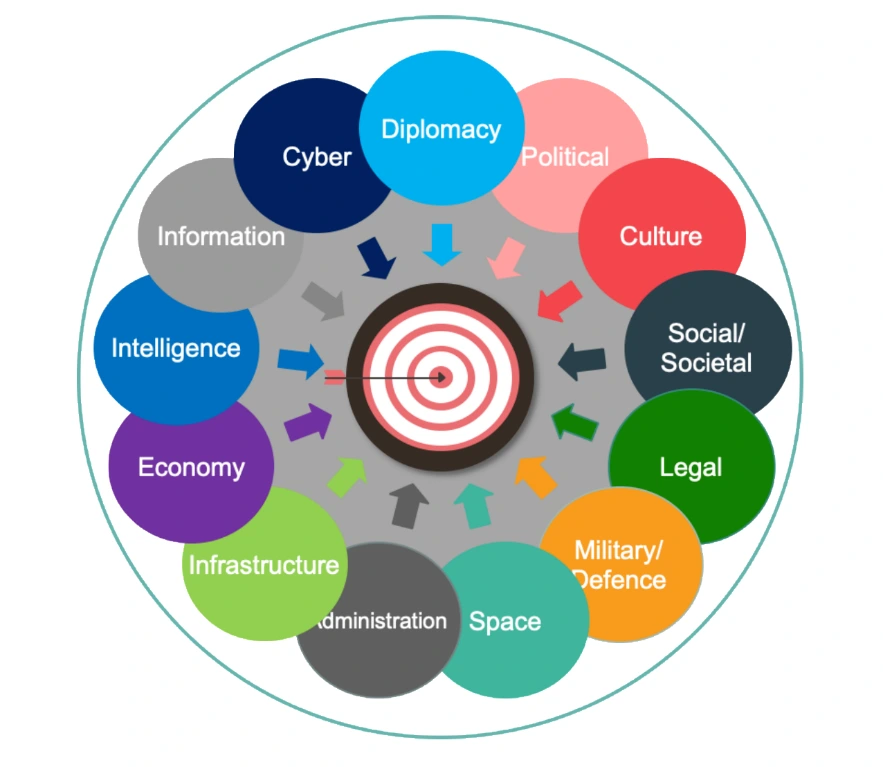

È fondamentale capire però come questa guerra ibrida venga messa in atto e che esistono diverse modalità. Un documento chiave in questo senso è “The Landscape of Hybrid Threats: A Conceptual Framework”, che identifica quattro pilastri principali: gli attori, gli strumenti utilizzati, i domini colpiti e le fasi di attività. Gli attori includono Stati autoritari (come Russia, Cina, Corea del Nord) e attori non statali (Hezbollah, Al-Qaeda, ISIS), i quali mirano a sfruttare le vulnerabilità delle democrazie, spesso manipolando informazioni e usando “intermediari” o “proxy” per operare nell’ombra. I domini colpiti sono molteplici e interconnessi, tra cui il Dominio Cyber, cruciale perché ogni azione significativa in un conflitto si svolge ora nel cyberspazio.[7]

I domini interconnessi nella guerra ibrida. Crediti: Giannopoulos, G., Smith, H., Theocharidou, M.

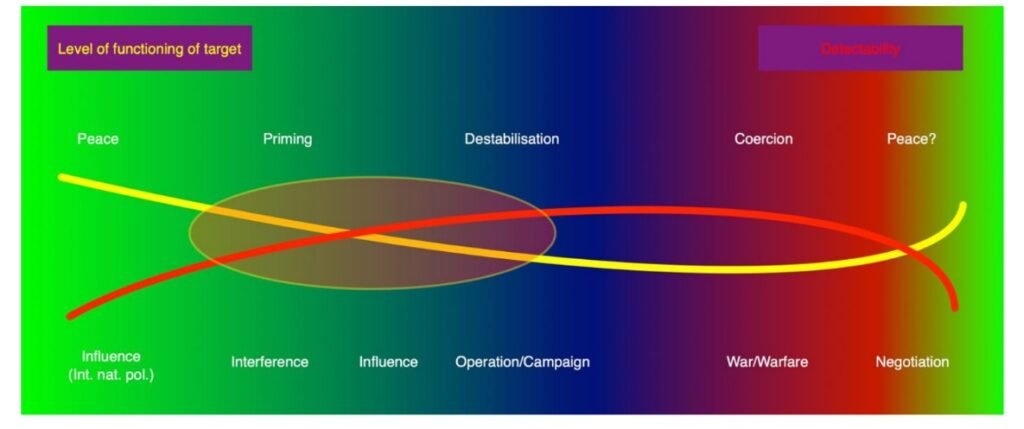

I mezzi impiegati sono vari e spesso combinati, come i malware (virus, worm, trojan horse) e gli attacchi Denial of Service (DoS) o Distributed Denial of Service (DDoS), che mirano a paralizzare reti e servizi inondandoli di traffico.[8] Le fasi delle attività ibride comprendono il “priming” (preparazione e influenza pre-conflitto), la “destabilizzazione” (campagne attive con disinformazione, propaganda, cyberattacchi, ma sempre con negabilità plausibile), e la “coercizione” (il culmine, dove l’attività si trasforma in guerra ibrida, che implica l’uso della forza e l’adozione di tattiche asimmetriche che spesso ignorano il diritto di guerra).[9]

Fasi e attività della guerra ibrida. Crediti: Giannopoulos, G., Smith, H., Theocharidou, M.

Il fattore cyber è considerato un “game-changer” che ha rivoluzionato la facilità con cui gli attori possono infiltrarsi nei sistemi, condurre spionaggio e manipolare informazioni a velocità senza precedenti. Il cyberspazio non ha confini, consentendo attacchi da qualsiasi luogo verso qualsiasi obiettivo, e questa natura asimmetrica rende le armi cyber particolarmente attraenti per attori più deboli e non statali, poiché sono economiche e offrono anonimato e negabilità plausibile.[10] Esempi come il worm Stuxnet dimostrano come costi di sviluppo relativamente bassi possano produrre effetti devastanti, molto più economici rispetto a un attacco cinetico convenzionale.

Le conseguenze della Guerra Ibrida

Successivamente, un altro aspetto fondamentale della guerra ibrida è rappresentato dai comportamenti dell’attore che ha perpetrato un attacco e dell’attore che l’ha subìto. Nel primo caso, si cercherà la negabilità plausibile, un elemento chiave nelle operazioni ibride e cyber. Consente a un aggressore di negare credibilmente il proprio coinvolgimento a causa della mancanza di prove dirette, proteggendosi da ritorsioni immediate o conseguenze legali.[11] La sua utilità si estende a livello internazionale (evitare ripercussioni diplomatiche o militari) e domestico (proteggere i leader da responsabilità dirette). Esiste anche una “negabilità implausibile” o segretezza aperta, in cui il valore comunicativo dell’azione coperta viene compreso dal bersaglio, anche se non esplicitamente riconosciuto. L’interferenza russa nelle elezioni statunitensi del 2016 è un esempio di operazione ibrida con negabilità implausibile, che ha testato la risposta della NATO e creato incertezza, sfruttando la mancanza di evidenze chiare per eludere la responsabilità.[12]

Infine, l’attribuzione rappresenta l’ultima macroarea relativa alla guerra ibrida nonché un procedimento cruciale che viene effettuato successivamente ad un attacco. Difatti, è il processo che collega un atto al suo autore, cruciale per assegnare responsabilità e consentire risposte. Questo è estremamente difficile nel cyberspazio, in quanto implica determinare se gli attaccanti sono individui o agenti statali, e se le loro azioni possono essere collegate a Stati o altre entità di diritto internazionale.[13] Le operazioni “false flag”, ad esempio, rappresentano una minaccia significativa, poiché mirano a far ricadere la colpa su terzi innocenti. La collaborazione e la condivisione di informazioni tra Stati sono essenziali per migliorare l’attribuzione. I proxy, come quelli utilizzati durante la Guerra Fredda da USA e URSS, rendono ancora più complessa l’attribuzione, permettendo a uno Stato (attore A) di utilizzare le forze di un terzo (attore B) per attaccare un nemico, mantenendo la negabilità.[14] L’attribuzione pubblica può migliorare la credibilità, l’attribuzione stessa e le difese collettive, ma deve essere graduale e prudente per evitare reazioni eccessive o accuse errate. Esistono anche approcci alternativi come l’attribuzione interna (non pubblica, per proteggere fonti o condurre proprie operazioni segrete), l’attribuzione bilaterale (diplomazia discreta tra Stati), o la non attribuzione (focalizzarsi sulla difesa attiva, come l’hack-back o la condivisione di informazioni con gli alleati).[15]

L’esempio della Russia contro la Georgia nel 2008

Per rendere più chiaro il concetto della guerra ibrida, è possibile fare un esempio pratico: il conflitto tra Russia e Georgia. Sebbene la guerra del 2008, nota come la “Guerra dei cinque giorni”, non fosse ampiamente riconosciuta come conflitto ibrido all’epoca, conteneva già tutti gli aspetti essenziali di ciò che oggi si identifica come tale. La Russia aveva preparato il terreno per mesi, dispiegando missili balistici e rafforzando i sentimenti separatisti in Abkhazia e Ossezia del Sud. L’aumento dei “peacekeeper” russi nella zona e l’attivazione delle forze separatiste hanno creato il pretesto per l’intervento russo, che si è presentato come risposta, ma era in realtà una strategia ben pianificata. Durante il conflitto del 2008, per la prima volta nella storia, un’invasione di terra convenzionale fu accompagnata da un’offensiva cyber. Gli attacchi DDoS contro il sito web presidenziale georgiano, la defacement con immagini di Hitler e Saakashvili (il Presidente georgiano), e gli assalti a istituzioni bancarie, politiche e informative miravano a umiliare il governo, limitare la comunicazione e creare instabilità economica.[16]

In conclusione, si può dire che la guerra ibrida rappresenta un approccio trasformativo che fonde settori militari, economici, mediatici e politici, rendendola uno strumento complesso e formidabile nel conflitto moderno. Il dominio cyber ha rivoluzionato la facilità con cui gli attori possono condurre spionaggio e manipolare informazioni a velocità senza precedenti, permettendo anche ad attori minori di esercitare un’influenza significativa sulla scena globale. Questa confusa linea tra pace e guerra e la persistenza del problema dell’attribuzione rendono la guerra ibrida una sfida continua, come dimostrato dal caso russo-georgiano, che evidenzia l’urgente necessità di quadri internazionali più efficaci per affrontare i conflitti cyber e imporre conseguenze significative agli aggressori. Di conseguenza, rimane uno strumento potentissimo che ha la possibilità di infliggere danni importanti ad un avversario e che, senza alcun dubbio, sarà ancora protagonista nel prossimo futuro, anche se ancora non è chiaro come evolverà grazie allo sviluppo delle tecnologie. Proprio per questa incertezza, che dipende da quale attore la adotterà in futuro e dal suo possibile impatto sull’Europa e sul mondo intero, sarà un fenomeno da tenere d’occhio.

[1] Corke, S.-J., “George Kennan and the Inauguration of Political Warfare”, Journal of Conflict Studies, 26(1), 2006, pag. 104

[2] Lind, William S. et al., “The Changing Face of War: Into the Fourth Generation”, Marine Corps Gazette, October 1989, cit. pag. 22-26

[3] Liang, Quiao and Wang Xiangsui, “Unrestricted Warfare”, PLA Literature and Arts Publishing House, Beijing, 1999

[4] “Soviet ’Active Measures’, Forgery, Disinformation, Political Operations, Special Report no.88” Washington DC: Bureau of Public Affairs, Department of State, October 1981

[5] Gerasimov, Valery, “The Value of Science Is in the Foresight: New Challenges Demand Rethinking the Forms and Methods of Carrying out Combat Operations”, Military-Industrial Kurier, 27 February 2013

[6] Russian Ministry of Defence, “Conceptual Views on the Activity of the Russian Federation Armed Forces in Information Space – (Section 1, Fundamental Terms and Definitions)”, Dec. 2011

[7] Giannopoulos, G., Smith, H., Theocharidou, M., “The Landscape of Hybrid Threats: A conceptual model”, EUR 30585 EN, Publications Office of the European Union, Luxembourg, 2021

[8] Whyte, Christopher and Brian Mazanec, “Understanding Cyber Warfare Politics, Policy and Strategy”, Routledge, Oxon, 2019

[9] Giannopoulos, G., Smith, H., Theocharidou, M., ibid

[10] Sanger, David E., “The Perfect Weapon: War, Sabotage, and Fear in the Cyber Age”, Crown Publishing Group, New York, 2018

[11] Treverton, Gregory, “Covert action: the CIA and the limits of American intervention in the postwar world”, New York: Basic Books, 1987

[12] Cormac, Rory and Richard J. Aldrich, “Grey is the new black: covert action and implausible deniability”, International Affairs, Volume 94, Issue 3, May 2018

[13] Delerue, François, “Cyber Operations and International Law”, Cambridge: Cambridge University Press, 2020,

[14] Mumford, A., “Proxy Warfare”, Polity, 2013

[15] Derian-Toth, G. et al., “Opportunities for public and private attribution of Cyber Operations”, Tallin Paper Young Scholar Edition,N.12, 2021

[16] Barabanov, M. S.; Lavrov, A. V.; Tseluiko, V. A, “The Tanks of August”, Ed. by Ruslan Pukhov, Moscow, Centre for Analysis of Strategies and Technologies, 2010

Laureato in Relazioni Internazionali col massimo dei voti con una tesi sulla Guerra Ibrida e la rilevanza del fattore cyber, è appassionato di tutto ciò che riguarda la geopolitica, la sicurezza, la difesa e la cybersecurity, con particolare attenzione alle dinamiche riguardanti gli Stati Uniti e la loro politica estera. Ha inoltre collaborato con il MAECI e l’Ambasciata Italiana di Lima, dove si è occupato della redazione di documenti basati su report e dati di attualità.